Los delincuentes que perpetran este tipo de estafas suelen utilizar nombres de empresas ya existentes. Lo que hacen es “fotocopiar” el sitio web de la empresa de manera que el receptor del mensaje piense que se trata, por ejemplo, de su banco.

Varias son las sutilezas que perfilan el engaño. Pueden usar el nombre de un empleado real de la empresa como gancho o bien un correo electrónico que, en apariencia, procede también de esa misma empresa. En la mayoría de los casos todos los enlaces de la falsa web, redirigen a la auténtica; otros en cambio imitan los contenidos originales.

Los estafadores suelen utilizar la técnica de la “pesca milagrosa”. El uso de spam masivo para enviar estos mensajes no es el más eficiente; pero de vez en cuando coincide que aciertan, como es lógico. Es decir, un usuario con una cuenta bancaria en el BBVA, por ejemplo, recibe un falso correo del mismo banco. Normalmente los mensajes suelen ser urgentes, para no dar mucho margen de maniobra al usuario. Se le pide que introduzca sus datos de acceso a la cuenta bancaria o si no, esta se desactivará. En otras ocasiones se advierte con una pérdida económica o se intenta seducir con la posibilidad de cobrar un premio.

A veces es difícil distinguir un correo falso de otro auténtico. Por supuesto, si no tenemos cuenta corriente en un determinado banco; con toda seguridad, estamos ante un intento de pishing. El campo “De:” del mensaje nos puede dar una pista, aunque es posible – y sencillo – ocultar el verdadero origen.

Cuando accedemos a la página web incluida en el correo, normalmente la web que aparece en la barra de direcciones no se corresponde con la de nuestro banco. En todo caso nunca utilice dicho enlace, es preferible que escriba directamente la dirección de su entidad financiera en la barra de direcciones del navegador. Es una manera muy sencilla de ver el engaño; pero hay otra que es más certera. Los bancos NUNCA piden que introduzcamos nuestra clave de usuario y contraseña mediante un e-mail. En caso de duda siempre nos queda la posibilidad de ponernos en contacto con nuestro banco, para asegurarnos que no estamos intentando ser estafados.

Fuente: http://www.infospyware.com

Posts relacionados

El troyano Flashback o Flashfake es uno de los programas maliciosos más violentos que existen hoy en día y que ataca a los ordenadores de Apple. Su propagación ha sido muy extensa, dado que se ha producido sobre todo a través de la red social Twitter mediante un novedoso método para obtener comandos: el programa busca tweets con distintos hashtags cada día desde una cuenta de usuario. Como los usuarios de Twitter son fáciles de crear y eliminar, es muy difícil seguir la pista hacia el origen del virus.

Así, más de 670.000 ordenadores han sido infectados, dada esta actividad sin precedentes que tuvo lugar durante el mes de marzo. Son muchos los usuarios de Mac que creen que su ordenador es inmune a cualquier tipo de virus, pero el problema se está acentuando desde que la marca subió en popularidad y número de usuarios, gracias a la salida al mercado del primer iPod, y más tarde, con el iPhone.

Para prevenir la infección de este virus, lo mejor es tomar las siguientes precauciones: usar un navegador seguro, como Google Chrome, mantener actualizado el Adobe Reader y usar una cuenta diferente a la de administrador para realizar tareas en Internet. Medidas que son más o menos tediosas, pero que pueden resultar muy efectivas.

Posts relacionados

La apariencia del email es exactamente igual a la de cualquier otro de los mensajes de aviso de Facebook.

No corras el reisgo de pinchar. Si lo haces, se descargará un software espía que se dedica a robar datos personales y contraseñas. Ya circulan ‘mails’ alertando del riesgo. Si te llega, es importante que avises inmediatamente al emisor para que pase el antivirus y evitar que siga propagándose.

Posts relacionados

Registry Optimizer de Aido

Con una gran interfaz de usuario, donde hasta se puede ver un contrato de licencia (CLU) y una serie de premios que “ha recibido” el falso software, el Rogue Registry Optimizer de Aido que hacen que el usuario mas confiado “pique” y permita que el software se aloje en su equipo.

Como se propaga

Se propaga como casi todos los software maliciosos, o bien por unidades de red compartidas o por medio de dispositivos USB, haciendo una copia de si mismo en el directorio raíz del dispositivo, creando un fichero autorun.inf para reproducirse automáticamente en cuanto se enchufe el dispositivo.

Que es Registry Optimizer de Aido

Por su parte, Registry Optimizer es un nuevo ejemplar de los cada vez más comunes falsos antivirus. Recomendamos, una vez mas, que cada vez que se descargue algún antivirus se contraste la fuente con la lista de fabricantes de antivirus verdaderos, para evitar, en la medida de lo posible, errores en la descarga y que, en caso de ser un “antivirus de pago” (que existen) el creador del malware es capaz de robar los datos bancarios o tarjetas de crédito de los usuarios a la hora de realizar la transacción económica.

Registry Optimizer de Aido

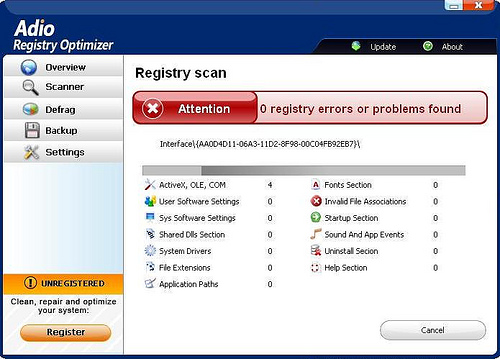

En la imagen podeis ver que el Registry Optimizer, una vez instalado, lanza un supuesto análisis del PC, para mostrar una serie de amenazas (todas falsas, como no), crear un icono en el escritorio y abrirse cada vez que el ordenador se reinicia, dando opción al usuario a registrar el producto a cambio del pago de la licencia, con lo que consigue, además, los datos bancarios como hemos dicho antes.

Como saber si se está infectado con el Registry Optimizer de Aido. ¿Como saber si tienes el Registry Optimizer?

En caso de que aparezcan en tu ordenador los siguientes ficheros:

- %Archivos de Programa%\Adio Registry Optimizer\DIORO.exe

- %Archivos de Programa%\Adio Registry Optimizer\UNINST.EXE

Y en el registro de Windows las siguientes claves

- Clave: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Valor: Adio Registry Optimizer = C:\Archivos de programa\Adio Registry Optimizer\adioro.exe /s

Mediante esta entrada, RegistryOptimizer consigue ejecutarse cada vez que Windows se inicia. - Clave: : HKEY_CURRENT_USER\Software\Adio Registry Optimizer\adioro\UI

Valor: Valor: Last Scan = %fecha y hora% - Clave: HKEY_CURRENT_USER\Software\Adio Registry Optimizer\adioro\UI

Valor: Last Scan Result = 4E, 00, 00, 00 - Clave: HKEY_CURRENT_USER\Software\Adio Registry Optimizer\adioro\UI

Valor: Selected Modules = 01, 01, 01, 01, 01, 01, 01, 01, 01, 01, 01, 01, 01 - Clave: HKEY_LOCAL_MACHINE\SOFTWARE\Adio Registry Optimizer

aid = 5 - Clave: HKEY_LOCAL_MACHINE\SOFTWARE\Adio Registry Optimizer

Installdate = %fecha y hora% - Clave: HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ App Paths\ adioro.exe

(Default) = C:\Archivos de programa\Adio Registry Optimizer\adioro.exe - Clave: HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Uninstall\ Adio Registry Optimizer

Valor: DisplayIcon = C:\Archivos de programa\Adio Registry Optimizer\adioro.exe - Clave: HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Uninstall\ Adio Registry Optimizer

Valor: DisplayName = Adio Registry Optimizer 1.5 - Clave: HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Uninstall\ Adio Registry Optimizer

Valor: DisplayVersion = 1.5 - Clave: HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Uninstall\ Adio Registry Optimizer

Valor: NSIS:StartMenuDir = Adio Registry Optimizer - Clave: HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Uninstall\ Adio Registry Optimizer

Valor: Publisher = AdioSoft Inc - Clave: HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Uninstall\ Adio Registry Optimizer

Valor: UninstallString = C:\Archivos de programa\Adio Registry Optimizer\uninst.exe - Clave: HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Uninstall\ Adio Registry Optimizer

Valor: URLInfoAbout = hxxp://www.adioro.com

Como eliminar y quitar el Registry Optimizer de Aido

Para eliminar el Registry Optimizer de Aido intente restaurar el sistema a una fecha anterior a la infección, a un punto de restauración anterior, en caso de que sepa cuando fué infectado. Recuerde que esto también afectará a los programas y ficheros que usted haya podido modificar, crear o instalar a posteriori de la fecha de restauración.

En caso de que no funcione o no pueda restaurar el sistema, para quitar el Registry Optimizer de Aido pruebe lo siguiente:

- Desactivar temporalmente la Restauración del Sistema.

- Reiniciar el ordenador a Modo a Prueba de Fallos.

- Con un antivirus actualizado, borre y ataque todos los archivos infectados.

- Elimine los archivos explicados en ¿Como saber si está infectado?

- En caso de no poder eliminar el virus por estar en ejecución, abra el Administrador de Tareas y detenga el nombre del Proceso que esté trabajando en ese momento activo por el virus y vuelva al paso numero 4.

- Edite el registro y elimine los parámetros explicados en ¿Como saber si está infectado?

- Eliminar archivos temporales

- Reiniciar el ordenador

Como se propaga el Registry Optimizer de Aido

La propagación habitual de este tipo de aplicaciones fraudulentas se realiza a través de las redes para compartir archivos y los usuarios suelen descargarlos involuntariamente al estar bajo otro nombre o junto a contenidos deseados. Otra manera por la que puede propagarse es mediante páginas que anuncian las bondades del programa y permiten que el usuario lo descargue voluntariamente, pensando que es una muestra gratuita o de prueba y que va a resolver sus necesidades. En el caso de este programa fraudulento, la página mostraba incluso premios “otorgados” para mostrarse más creíble.

Fuente: Enciclopedia de Panda Security +

Posts relacionados

Los ataques por uso de codigo malicioso, virus, troyanos y similares son los mas usados para hacerse con las transacciones bancarias a través del acceso para posterior robo de sus bases de datos. Así pues el modus operandi es claro: acceso a los sistemas de instituciones financieras para la obtención de cuentas de correo electrónicos y conseguir hacerse con el control de los usuarios de bancos, muchos mas facil de “timar” que una gran entidad bancaria.

También habló Dmitry Bestuzhev, analista de virus para América Latina de Kaspersky Lab.,

estos ataques son producidos en la impunidad total, ya que en la región, en especial en México, no hay una regulación adecuada para atacar a los delincuentes cibernéticos. Si bien en el país existe una Policía Informática, la Agencia Federal de Investigación (AFI) sólo se concentra en investigar redes de criminales de pornografía infantil que utilizan la Internet, sin considerar que existen otras áreas descuidadas como es el robo de identidad y la sustracción de recursos a través de transacciones bancarias, e incluso, en las nuevas modalidades para robar recursos vía SMS en celulares.

A través del engaño a usuarios desprevenidos los cibercriminales cometen sus fechorías. Mediante supuestos premios obtenidos en concursos, se envían mensajes SMS, diciendo que se ganó un premio, y sólo debe reenviar el mensaje con alguna leyenda. Con ello, los delincuentes roban identidad y el saldo del teléfono celular.

La mayor parte de estos robos se deben, sobre todo, al descuido de los usuarios que carecen de una cultura informática que dejan “abiertas las puertas” a los cyber-delincuentes: son los mas propensos a contestar ataques de phishing, contestar mensajes en los teléfonos moviles y similares.

Números de la ciberdelincuencia

Cada dos segundos se genera un virus malicioso (malware) de toda especie, desde troyanos hasta gusanos y códigos spyware. China es la nación que más genera virus en el mundo, con alrededor de 100 mil virus por día, muchos de los cuales violan la seguridad de los antivirus.

Posts relacionados

Y en plena vorágine por las elecciones en Estados Unidos el candidato Barack Obama es mucho más buscado en internet que el otro candidato, John McCain, como se puede ver en esta comparacion de la lista WIP. Este interés inusitado en en el candidato demócrata es usado, segun investigaciones de McAfee, asociado a sitios web no seguros.

Las búsquedas que generan más problemas son las relacionadas con descargas o contenidos visuales (salvapantallas, videos,…) por lo que los expertos de McAfee recomiendan no realizar descargas en relación a estas cuestiones. Recordemos que estos sitios webs suelen tener apariencias normales y muchos de ellos parecen profesionales de descarga. Algunos hasta te solicitan micropagos por la descarga de los elementos, por lo que no es aconsejable en general el recoger estos softwares de internet.

No es la primera vez que las elecciones son la causa del cibercrimen. En febrero de este año, McAfee detectó también ataques contra usuarios que serían infectados si descargaban vídeos sobre la candidatura electoral de Hilary Clinton, resultando ser un archivo malicioso de descarga.

Para evitar este tipo amenazas, McAfee cuenta con la tecnología McAfee SiteAdvisor, que analiza, sobre una base continua, todo el tráfico Web en Internet. McAfee SiteAdvisor crea puntuaciones, usando tecnología avanzada patentada, para llevar a cabo un test automático de sitios Web.