Seguramente estés infectado con el browser hijacker llamado Gestyy.com. Es un secuestrador de navegadores que afecta a distintas versiones y tipos de navegadores webs para la plataforma Microsoft Windows, como pueden ser Chrome / Chromium, Firefox, IE / Edge, etc., así como derivados de éstos que comparten una base común y les puede afectar de igual manera.

Este secuestrador hace lo que se espera de todo secuestrador, es decir, ser muy molesto por sus síntomas. Cuando abres tu navegador web notarás que la página de inicio o buscador predeterminado ha cambiado, que emergen ventanas con publicidad o salen anuncios muy frecuentemente, e incluso que existe alguna barra de herramientas instalada sin tu consentimiento y te redirige a otras webs diferentes a las que buscabas.

Ahora bien, independientemente de la molestia, no debes preocuparte demasiado. No es un malware o código malicioso que dañe directamente tu equipo. Lo que sí puede suceder es que Gestyy.com te redirija a webs sospechosas (phishing o estafas) o que te muestre un anuncio incitándote a descargar un software que puede ser más perjudicial (spyware, ransomware, gusanos, virus, otros toryanos,…). Ahí es donde radica el verdadero peligro de estos secuestradores…

Pasos para eliminar Gestyy.com

Si has intentado desinstalar Gestyy.com, seguro que has visto que es muy persistente, y que incluso desinstalando y volviendo a instalar tu navegador sigue ahí. Para poderlo eliminar, puedes seguir los siguientes pasos:

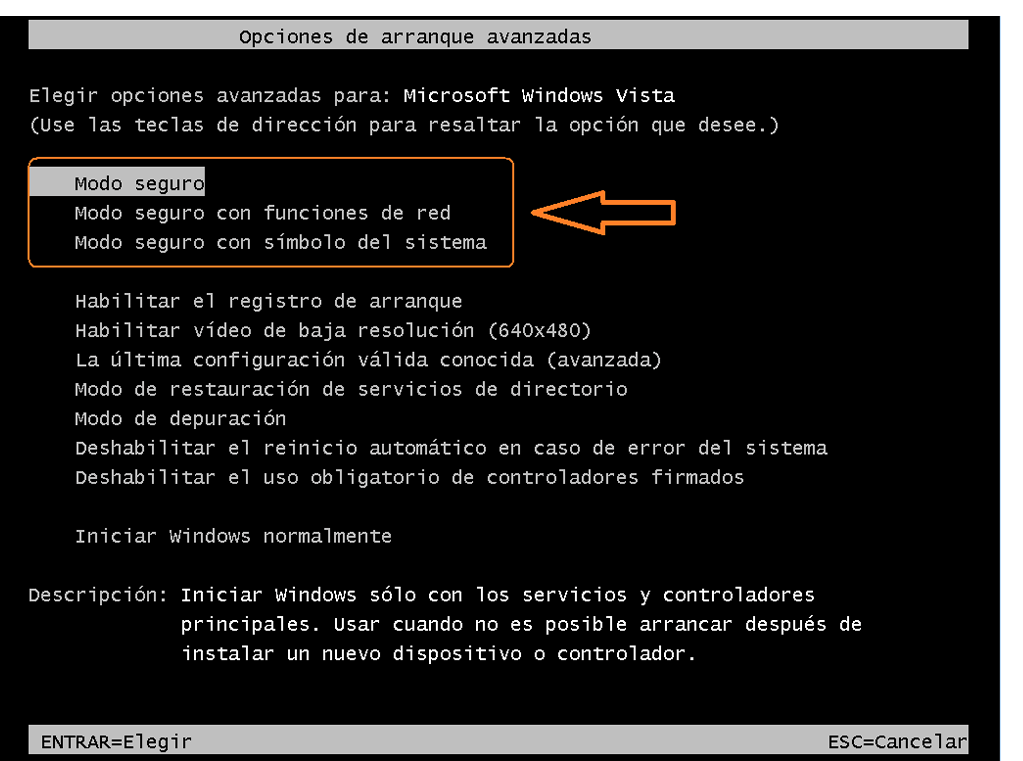

1º Arrancar en modo seguro

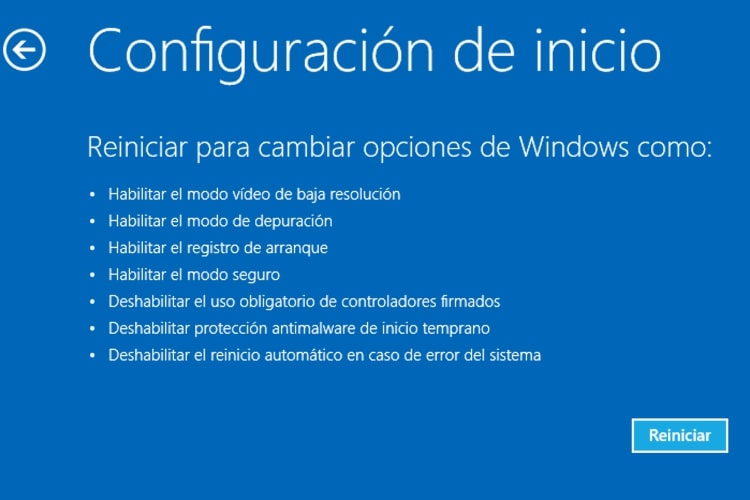

Para equipos con Windows 10, 8, 8.1:

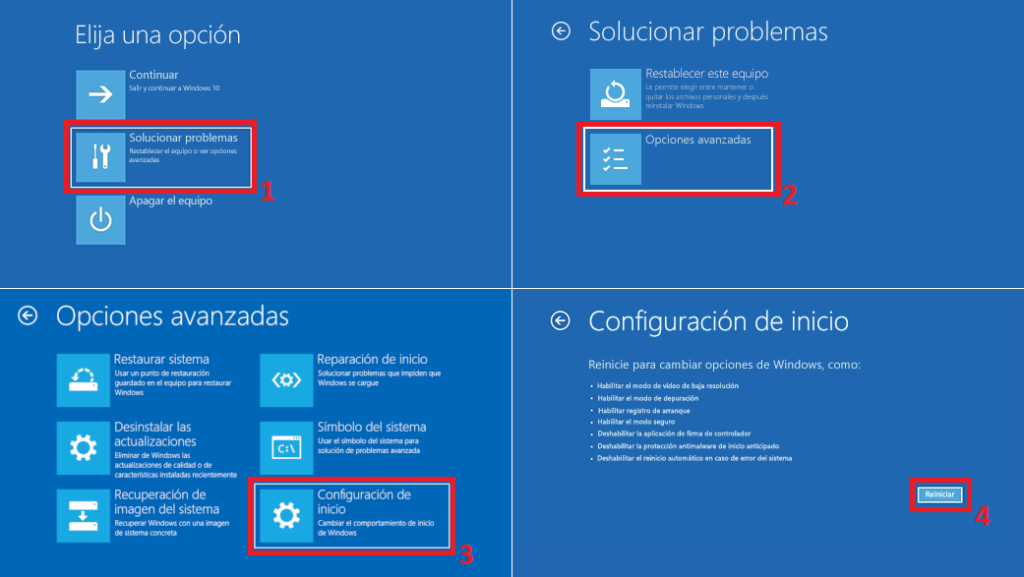

- Ve a Inicio, y pulsa el botón Reinicio a la vez que pulsas la tecla Shift (es decir, la tecla de mayúsculas).

- Ahora en el menú que aparece, ve a Solución de problemas (Troubleshoot), luego a Opciones Avanzadas (Advanced Options), y Configuración de Inicio (Startup Settings) y pulsa Reiniciar (Reset).

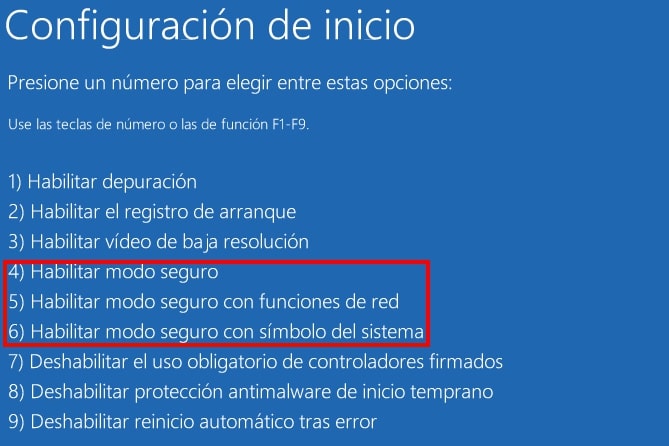

- Ahora iniciará pero te mostrará un menú antes de cargar Windows. En él debes seleccionar la opción de Modo Seguro con Funciones de Red (Enable Safe Mode with Networking).

Para equipos con Windows 11:

- Ve a Inicio y luego a Configuración > Sistema > Recuperación. Desde Inicio avanzado selecciona Reiniciar ahora y confirma.

- Una vez que se reinicie el PC, escoge Solucionar problemas > Opciones avanzadas > Configuración de inicio > Reiniciar. Solo tienes que presionar 4 para iniciar tu equipo en modo seguro o 5 para usar el modo seguro con internet.

Para equipos con Windows XP, Vista, y 7:

- Ve a Inicio, luego pulsa en Apagar, Reiniciar y acepta para que el sistema se reinicie.

- Cuando el equipo se inicie, antes de que aparezca el logo de Windows, pulsa repetidas veces las tecla F8, hasta que te aparezca la ventana de opciones avanzadas.

- Ahora, en esta pantalla tendrás un menú con varias opciones entre las que escoger. Selecciona Modo Seguro con Funciones de Red.

2º Revisa los programas que inician con tu sistema operativo

Puede que lo anterior no sea suficiente. Para asegurarse, lo siguiente es seguir rastreando posibles problemas que haya podido dejar el software persistente:

- Presiona la tecla Inicio (icono Windows) y R para que se abra el menú de ejecución. En Windows 10 puedes hacerlo también en Cortana.

- Escribe allí «appwiz.cpl» sin comillas y ejecuta.

- Vuelve al Panel de Control y repite los pasos del 1º paso de esta guía para volver a eliminar si hubiera algún programa que se ha vuelto a instalar.

- Ahora debes repetir los pasos 1 y 2, pero en vez de appwiz.cpl debes ejecutar en esta ocasión msconfig.

- En la nueva ventana emergente ve a Inicio, y deselecciona las entradas que tengan un Fabricante desconocido o sospechoso que coincidan con el software molesto. Eso hará que no se inicien al arrancar el sistema.

- Ahora vuelve a repetir los pasos 1 y 2 de este apartado, pero en esta ocasión debes ejecutar regedit.

- En la ventana del editor del Registro de Windows, puedes pulsar Ctrl + F y escribir el nombre de la amenaza, en este caso el de Segurazo. Puedes eliminar todas las entradas relacionadas con él si las hay. Por ejemplo, podrías encontrarlas en HKEY_CURRENT_USER > Software > Random Directory, o también en HKEY_CURRENT_USER > USER > Software > Microsoft > Windows > CurrentVersion > Run > Random, e incluso en HKEY_CURRENT_USER > Software > Microsoft > [nombre navegador] > Main > Random…

Una vez termines de limpiar todo, puedes reiniciar el sistema en modo normal y debería estar listo.

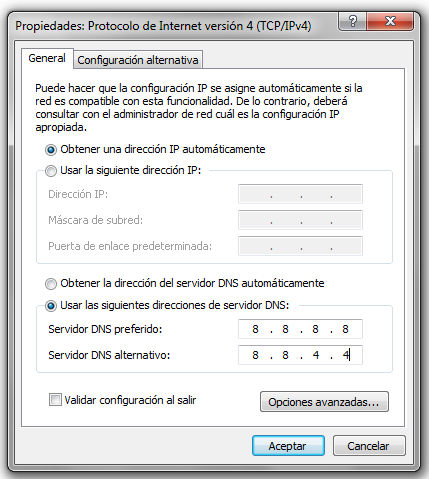

3º Restaura la configuración de red alterada

Es posible que este tipo de amenazas hayan alterado de algún modo tu configuración de red, como por ejemplo el servidor DNS donde se resuelven las consultas de nombres de dominios y así conseguir redireccionarte hacia otras webs dudosas, etc. Será necesario que compruebes y restablezcas la configuración si ese es tu caso. Para ello, puedes seguir los siguientes pasos:

- Busca en Inicio o en Cortana «Conexiones de Red» y abre esa utilidad del sistema.

- Ahora haz clic en el botón derecho de tu adaptador de red (tarjeta de red), es probable que tengas dos, una para cable RJ-45 y otra WiFi. Asegúrate de que es la que estás usando en este momento.

- Ve a Propiedades.

- Busca Internet Protocol Version 4 (ICP/IP).

- Haz clic en Propiedades.

- En la línea DNS debería estar configurada la opción de automática, si no es así debes configurarlo como automático.

- Ahora ve a Advanced para entrar en las opciones avanzadas, en la sección DNS asegurate de que no haya nada, borra todo lo que existe allí.

- Pulsa Aceptar y estará listo.

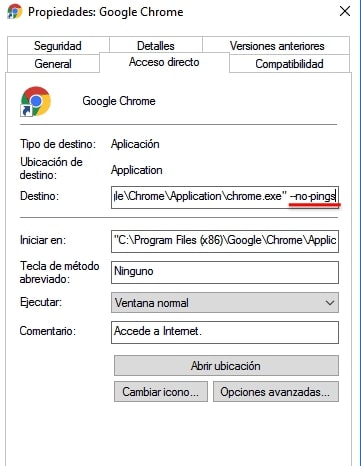

4º Limpia los residuos de tu navegador web

Ahora es el momento de eliminar de tu navegador web el molesto software, para ello, según tu navegador, puedes seguir estos sencillos pasos:

- Haz clic con el botón derecho del ratón en el acceso directo del navegador web que uses. Luego pulsa Propiedades, ve a la pestaña Acceso directo, y en la sección Destino debes eliminar todo el texto que esté después del .exe. Una vez hecho, pulsa Aceptar y listo.

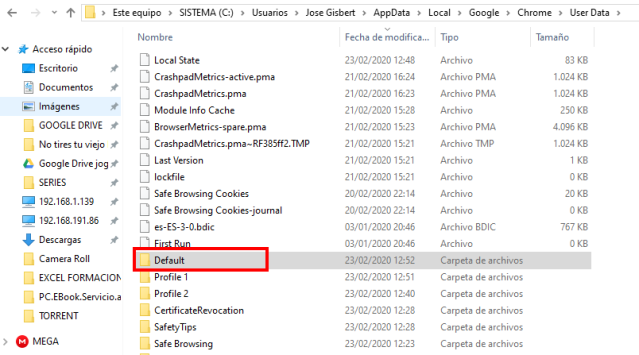

Ahora debes seguir haciendo estos pasos que son específicos para cada navegación:

- Chrome: es un poco diferente, en este caso debes ir a la ruta C:/Usuarios/TuNombreDeUsuario/AppData/Local/Google/Chrome/User Data. Dentro de esta carpeta hay otra llamada Default, debes renombrarla. Por ejemplo Deafult-old. Luego reinicia el navegador y listo.

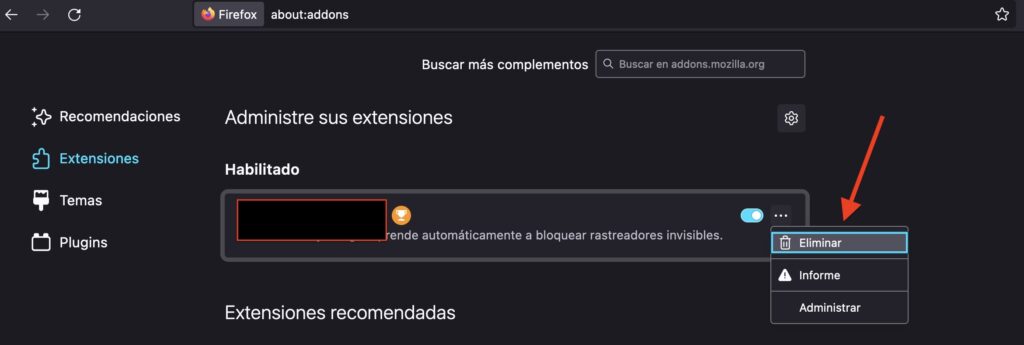

- Firefox: abre tu navegador, a los Ajustes (botón tres rayas), y luego en Complementos y temas. Allí, en la sección de Extensiones debes buscar la que se corresponda con el nombre de la amenaza que intentas eliminar y eliminarla.

- Microsoft Edge: el proceso es muy similar. Abre tu navegador, ve a la configuración de Add-ons, encuentra el que tiene el nombre de la amenaza, y pulsa Deshabilitar. Luego ve a Opciones del navegador, y allí modifica la página de inicio predeterminada al navegador que uses normalmente. Aplica los cambios y listo.

Recuerda que en ocasiones, los add-ons, extensiones o complementos que se instalan son más de uno. Busca también nombres como Babylon, etc. Si existen, elimínalos también…

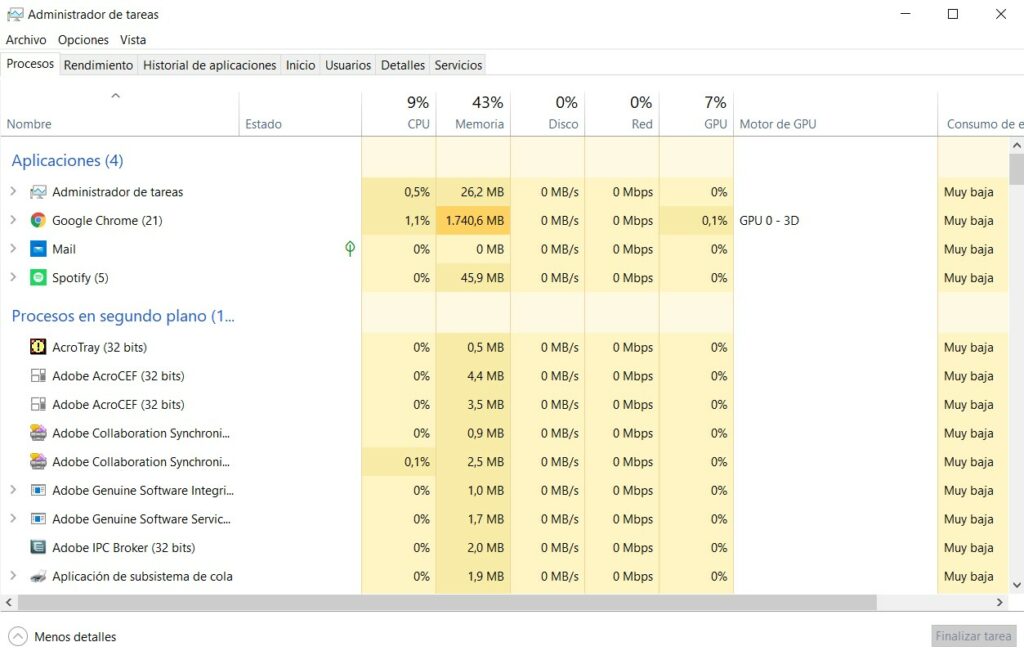

5º Busca procesos en segundo plano sospechosos

Ahora debes entrar en el Administrador de Tareas de Windows. Para eso, puedes seguir estos pasos sencillos:

- Pulsa Ctrl + Alt + Supr.

- Eso te muestra una pantalla nueva en la que puedes hacer clic en el Administrador de tareas.

- Dentro del Administrador de Tareas debes pulsar en la pestaña Procesos si no está ya en ella.

- Puedes observar los que hay en ejecución intentando averiguar los que son peligrosos. Esto puede ser complicado para los usuarios inexpertos. Puedes hacer búsquedas en Google, puedes fijarte especialmente en los que están haciendo un uso alto de recursos como CPU, RAM, etc., y que no son propios de Microsoft Windows o de software de desarrolladores conocidos (Adobe, Google, Mozilla, Opera, Oracle, etc.). Pueden tener los nombres más diversos, aunque a veces coinciden con el desarrollador y nombre del software molesto. Por ejemplo, puede ser DTShell…

- Ahora haz clic derecho en el/los proceso/s sospechoso/s y luego Abrir localización del archivo.

- Allí debes eliminar el archivo indicado que puede ser el residuo que está haciendo que el problema persista.

6º Vuelve a revisar nuevamente el inicio y el registro para comprobar que está todo Ok

Puede que lo anterior no sea suficiente. Para asegurarse, lo siguiente es seguir rastreando posibles problemas que haya podido dejar el software persistente:

- Presiona la tecla Inicio (icono Windows) y R para que se abra el menú de ejecución. En Windows 10 puedes hacerlo también en Cortana.

- Escribe allí «appwiz.cpl» sin comillas y ejecuta.

- Vuelve al Panel de Control y repite los pasos del 1º paso de esta guía para volver a eliminar si hubiera algún programa que se ha vuelto a instalar.

- Ahora debes repetir los pasos 1 y 2, pero en vez de appwiz.cpl debes ejecutar en esta ocasión msconfig.

- En la nueva ventana emergente ve a Inicio, y deselecciona las entradas que tengan un Fabricante desconocido o sospechoso que coincidan con el software molesto. Eso hará que no se inicien al arrancar el sistema.

- Ahora vuelve a repetir los pasos 1 y 2 de este apartado, pero en esta ocasión debes ejecutar regedit.

- En la ventana del editor del Registro de Windows, puedes pulsar Ctrl + F y escribir el nombre de la amenaza, en este caso el de Segurazo. Puedes eliminar todas las entradas relacionadas con él si las hay. Por ejemplo, podrías encontrarlas en HKEY_CURRENT_USER > Software > Random Directory, o también en HKEY_CURRENT_USER > USER > Software > Microsoft > Windows > CurrentVersion > Run > Random, e incluso en HKEY_CURRENT_USER > Software > Microsoft > [nombre navegador] > Main > Random…

Una vez termines de limpiar todo, puedes reiniciar el sistema en modo normal y debería estar listo.

Cómo evitar este tipo de infecciones

Para no volver a infectarse de malware lo mejor es llevar una buena política de prevención. Eso pasa por cumplir una serie de recomendaciones muy concretas:

Fuentes fiables

Siempre debes instalar software de fuentes de confianza como las tiendas de apps propias del sistema operativo (App Store, Play Store, Software Ubuntu, Microsoft Store,…) o desde la web oficial del desarrollador del software que buscas. Por ejemplo, si deseas instalar Firefox y Acrobat Reader debes descargar desde la página oficial del proyecto de Mozilla y desde la web oficial de Adobe. Si usas fuentes desconocidas como Softonic, Download.com, Soft32.com, cnet.com, sitios similares a éste o webs dudosas, puede que lo que te descargues no sea exáctamente el programa. O si lo es, puede que su instalador o alguno de sus archivos esté modificado para infectarte. Esta recomendación también sirve para los controladores y drivers, que siempre debes descargarlos desde las webs oficiales.

Evita software pirata

El software pirata se descarga desde webs poco seguras, además de que pueden contener programas Keygen o Cracks que podrían contener código malicioso e infectar tu sistema. Por tanto, usar software pirata es otra de las formas de infectarse de malware.

Medios extraíbles conocidos

Especialmente los pendrives se han convertido en otra fuente de malware bastante común. No solo porque pueden estar infectados y poder transmitir la infección de un ordenador a otro, sino porque son una herramienta que es usada por los ciberdelincuentes para infectar redes y sistemas. Por ejemplo, en ocasiones los dejan aparentemente «abandonados» para que la víctima caiga en la trampa y lo conecte a su equipo para ver qué contiene.

Contar con un buen programa antivirus y tenerlo actualizado

Los antivirus no son garantía de que no te infectes, pero si dispones de uno bueno, con una base de firmas actualizada, será menos probable que te puedas infectar. En nuestra guía sobre los mejores antivirus tienes algunas recomendaciones (Mejores antivirus para Android / Windows).

Mantente actualizado

Tanto el sistema operativo Windows/macOS/Linux/etc como el resto de software que tienes instalado. Eso puede parchear muchas vulnerabilidades que pueden ser explotadas para infectar, robar información, o escalar privilegios en el sistema.

Ignora emails sospechosos

El correo es otra fuente popular de contagio, especialmente de ransomware. Puede que te encuentres con correos electrónicos de Correos, de Endesa, de un banco, o de Hacienda, con archivos adjuntos. Los mensajes suelen alarmar al usuario para que descargue el archivo adjunto y así infectarlo. Estas entidades no suelen enviar emails con adjuntos, usan otras vías, por tanto sospecha. Por ejemplo, hace un tiempo me llegó un email de una tal Patricia que me decía que tenía varias facturas sin pagar, y que para evitar una sanción fiscal debía de abonar ya los pagos. Me adjuntaba un supuesto PDF con las facturas, y tenía extensión .pdf.iso. Algo muy muy sospechoso. Debes eliminar estos emails y nunca descargar los adjuntos.

Navegación segura

Configura adecuadamente tu navegador web para evitar ciertos pop-ups, y otras amenazas. Navegar con un navegador con una buena política de seguridad, privacidad y anonimato, que elimine cookies, etc., puede ser una ayuda extra para todo lo anterior. No obstante, el usuario puede ser el problema si navega por páginas webs no seguras HTTP en vez de certificadas HTTS, o donde hay anuncios y ventanas emergentes que te incitan a descargar supuestas soluciones, etc.

Redes seguras

Siempre debes conectarte a redes seguras, y eso incluye tanto redes cableadas, WiFi, y también otras tecnologías de conexión como Bluetooth. Siempre que no necesites estas redes debes desactivar en la configuración de tu sistema. Eso evitará que puedan ser aprovechadas por terceros malintencionados. Las redes WiFi abiertas (desprotegidas sin contraseña) o públicas son otro gran problema para la seguridad que deberías evitar.

Backups o copias de seguridad

No debería hacer falta recordar la importancia de realizar backups o copias de seguridad periódicas. La frecuencia de las copias de seguridad debería ser directamente proporcional al valor de los datos que manejas. Si tienes datos o archivos muy importantes, deberían ser mucho más frecuentes. Así evitarás que un fallo técnico, malware (especialmente ransomware), etc., pueda dejarte sin esos valiosos datos. Las copias de seguridad deberían estar bien documentadas o etiquetadas con la fecha en la que se hicieron, además de estar en medios lo más seguros posibles. Es decir, medios extraíbles fiables y robustos, como memorias USB, etc. Los medios ópticos no son demasiado recomendables debido a que se pueden deteriorar o rayar con facilidad.

Si estos consejos llegan tarde y ya estás infectado, sigue los pasos de nuestras guías para poder librarte de todo ese malware que tanto te molesta.