¿Tu ordenador ha sido infectado por troyanos pero desconoces cómo eliminarlos de tu dispositivo? Eliminar troyanos de tu ordenador resulta mucho más sencillo de lo que imaginas, siempre y cuando cuentes con las herramientas idóneas para ello.

Si deseas disfrutar de un ordenador libre de troyanos y deseas volver a disfrutar de un PC libre de malware es aconsejable que sigas leyendo esta guía, ¡te será de gran utilidad para saber cómo eliminar troyanos? ¡Toma nota de los pasos a seguir!

Cómo eliminar troyanos de tu ordenador

Si deseas saber cómo eliminar troyanos de tu ordenador resulta conveniente que sigas los siguientes pasos:

PASO 1: Entrar en modo seguro

Entrar en modo seguro o bien a prueba de errores, para ello deberás seguir estos pasos: Para Windows 10, 8 y 8.1:- Entra a través del menú en configuración:

- Entrar en la configuración de Windows

- Seleccionar Modo de inicio avanzado

- Acceder a solucionar problemas

- Dentro del apartado solucionar problemas, vamos a opciones avanzadas

- Una vez reiniciado, pulsamos F4 o F5 para entrar en modo seguro

- Ve a Inicio y luego a Configuración > Sistema > Recuperación. Desde Inicio avanzado selecciona Reiniciar ahora y confirma.

- Una vez que se reinicie el PC, escoge Solucionar problemas > Opciones avanzadas > Configuración de inicio > Reiniciar. Solo tienes que presionar 4 para iniciar tu equipo en modo seguro o 5 para usar el modo seguro con internet.

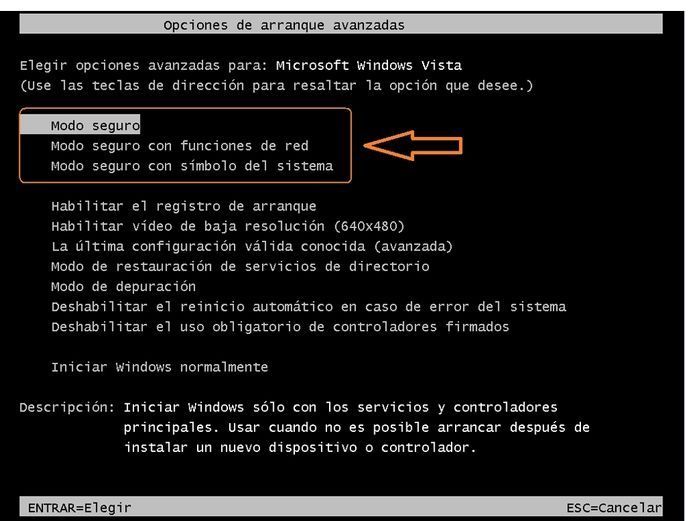

Para Windows 7 o anteriores versiones:

Para Windows 7 o anteriores versiones:

- Reinicia tu ordenador

- Pulsa la tecla F8 hasta que aparezca una pantalla negra de Opciones Avanzadas de Arranque

- Seleccionar la opción Safe Mode o Modo seguro a prueba de errores si no se necesita conexión a Internet. Si necesitas conexión a internet deberás seleccionar la opción Safe Mode with Networking o Modo seguro con funciones de red

Para XP y Vista

Paso 2

Eliminar todos los archivos temporales almacenados en el ordenador y que puedan estar infectados por virus o malware. Dispones de dos opciones a elegir: CCleaner o Disk Cleaner.- Disk Cleaner: Descarga la aplicación, ejecútala y pulsa en el botón Start para analizar y borrar los archivos temporales.

- CCleaner: Escoge Limpiar y posteriormente Analizar marcando todos los campos que aparecen en la izquierda y elimina todo.

Paso 3

Haz uso de un software antirootkits por si este tipo de malware hubiera sido instalado en tu sistema. Cuentas son múltiples herramientas como RKill, Zemana, TSSDKiller, Rootkit Unhooker y, muy especialmente GMER. Para ello tendrás que:- Descargar GMER

- Ejecutar el programa

- Pulsar el botón Scan (no olvides marcar todas las opciones de la columna derecha)

- Esperar a que finalice el proceso y listo

Paso 4

Analiza en profundidad tu sistema ayudándote de antivirus y malwarebytes, estos últimos un perfecto complemento para detectar malware que el antivirus no haya sido capaz de detectar. Deberás: 1-Descarga Malwarebytes. Podemos descargar la versión gratuita o conseguir una licencia barata para Malwarebytes Anti-Malware Premium por solo 8 euros. 2-Una vez descargados, cierra todos los programas, luego haz doble clic en el icono del escritorio llamado “mbam-setup” para iniciar la instalación de Malwarebytes Anti-Malware. Es posible que se te presente un cuadro de diálogo de control de cuentas de usuario que te pregunte si desea ejecutar este archivo. Si esto ocurre, haz clic en “Sí” para continuar con la instalación. 3-Cuando la instalación comience, verás el Asistente de configuración de Anti-Malware de Malwarebytes que te guiará a través del proceso de instalación.

Paso 5

Si Malwarebytes Anti-Malware no ha detectado nada o ha detectado algo, puede que no haya sido todo lo que puede estar afectando a tu ordenador, de ahí que se recomiende utilizar la herramienta conocida como HitmanPro, una herramienta complementaria muy útil, para lo cual tendrás que:- Descargar HitmanPro

- Instalar el ejecutable descargado

- Ejecutar el análisis y comprobar los resultados

Paso 6: Reiniciar en modo normal

Finalmente reiniciamos nuestro equipo tras todas esas labores de mantenimiento. Ahora ya no es necesario iniciar en modo seguro, por lo que dejaremos que el inicio siga su curso. Una vez dentro de nuestra sesión probamos probar que todo vaya bien.PASO 7 (opcional): En caso de que no funcione lo anterior

Como último recurso, si el malware es persistente, puedes optar por realizar una copia de seguridad si te lo permite y finalmente formatear y hacer una instalación nueva de Windows.Cómo eliminar troyanos en MAC

Si bien es cierto que existen troyanos para MAC los mismos apenas están extendidos, ya que el uso de este tipo de equipos es menor que Windows. Asimismo, Apple dispone de un sistema de seguridad que bloquea las amenazas al reconocer el malware y evita que se extienda o transmita a otros dispositivos. Igualmente puedes ayudarte de estos programas para eliminar troyanos en ordenadores MAC:

- AVG / Avast

- Bitdefender

- Malwarebytes Anti-Malware

Más información – Mejores antivirus para Mac

Cómo eliminar troyanos en Android

Android es el sistema operativo para dispositivos móviles más usado, y uno de los más usados en el mundo por número de usuarios. Por eso también es uno de los que más amenazas sufre. Si usas dispositivos con el sistema operativo de Google, puedes eliminar troyanos en Android siguiendo estos pasos:

Borra las cookies, caché y descargas del navegador

Muchos troyanos se almacenan en la caché o entre las descargar de tu navegador en Android, así que el primer paso y el más recomendado es eliminarla junto a todas las descargas. Para ello:

- Abre la aplicación Chrome, toca los 3 puntos verticales para acceder al Menú y luego ve a Privacidad > Borrar datos de navegación.

- Elige el intervalo de tiempo Todos los periodos y selecciona las casillas junto a «Cookies y datos de sitios» y «Archivos e imágenes almacenados en caché«.

- Toca Borrar los datos.

Inicia tu Android en modo seguro (Safe Mode)

Esto será pulsando el botón de apagado/encendido del móvil hasta que aparezcan las opciones Reiniciar/Apagar/etc en pantalla. Luego pulsa sobre la opción Apagar manteniéndola pulsada hasta que aparezca otro menú diciéndote si quieres reiniciar en modo seguro. Acepta y listo.

Desinstala aplicaciones sospechosas

Una vez se ha vuelto a iniciar en modo seguro, ve a Ajustes de tu teléfono y a las Aplicaciones. Observa en la lista de apps instaladas si hay alguna instalada sospechosa que no hayas instalado. Cuidado, porque algunos nombres pueden ser apps preinstaladas en el móvil o servicios de Google inofensivos. Por eso, te aconsejo que mires las sospechosas en Google para saber si son o no peligrosas.

Por cierto, si ves que el botón de desinstalación no está disponible, puede que el malware tenga privilegios. Puedes ver las apps con privilegios en Ajustes > Seguridad > Administrador. Allí puedes desactivar o eliminar la app sospechosa de la lista y volver al menú de apps para desintalarla, ya que ahora sí debería aparecer el botón.

Reinicia el dispositivo en Modo normal

Una vez has eliminado las apps sospechosas, reinicia tu dispositivo en modo normal. Para ello, simplemente aprieta el botón de apagado/encendido de tu móvil hasta que aparezca la opción Reiniciar y pulsas en ella.

Instala un buen antivirus

Una vez inicia en modo normal, ahora ve a la Google Play e instala un buen antivirus y escanea tu móvil en busca de otras posibles amenazas. Algunos de los mejores para Android son:

- Kaspersky Antivirus Mobile

- Avast Free Mobile Security

- McAfee Mobile Security

- Norton Antivirus y Seguridad

- Bitdefender Antivirus Free

Aunque también te recomendamos que utilices el escáner de Malwarebytes. Lo puedes descargar desde Google Play de forma gratuita o bien conseguir una licencia barata para Malwarebytes Anti-Malware Premium por solo 8 euros.

Una vez descargada, ejecútala y selecciona la opción de Analizar ahora.

En última instancia

Si no se soluciona así, es posible que el problema resida en la ROM, si has instalado alguna ROM de una fuente poco fiable. En tal caso deberías volver a instalar una nueva ROM fiable. Esto es un método arriesgado que debes realizar bajo tu responsabilidad y sabiendo bien lo que haces, así como los riesgos que pueden terminar con un móvil completamente inservible si algo falla.

¿Cómo afecta un troyano a un ordenador?

El troyano es uno de los malware más comunes en la actualidad. El gran problema que presentan este tipo de virus es que los mismos se instalan en el ordenador de la víctima bajo la apariencia de ser un programa útil, pero sin embargo su función es muy distinta, ya que buscan espiar las actividades que realiza la persona, así como realizar otra clase de funciones perjudiciales.

Al acceder al ordenador de la víctima, este tipo de programas maliciosos se esconden dentro del dispositivo para evitar que el propio antivirus sea capaz de detectarlo. Este tipo de malware suele ser enviado de manera adjunta a través de mensajes de correo electrónico, por ello si se desconoce el remitente o se tienen sospechas del archivo en cuestión, es importante no abrirlo.

Además, es clave pasar previamente el antivirus a dicho archivo adjunto para que compruebe si es un archivo fiable o no. Normalmente, los troyanos están diseñados básicamente para infectar y corromper archivos hasta el punto de que pueden llegar a formatear el disco duro del ordenador y eliminar todos los documentos que se encuentran en tu ordenador.

Pero su misión va mucho más lejos de eliminar los archivos y datos que almacenas en tu PC, ya que también roban información, principalmente aquella relacionada con datos bancarios del usuario. Una vez que consiguen la información deseada, envían capturas de pantalla a los ciberdelincuentes donde aparecen los datos de acceso al banco (contraseñas, nombre de usuario, etc.).

Tipos de troyanos

Dentro del malware (mal llamado virus), existen muchos tipos de códigos maliciosos. Entre ellos los virus, troyanos, etc. Dentro de la categoría de troyanos existen varios subtipos con diversos objetivos:

- Backdoor: una puerta trasera es un tipo de troyano que permite controlar un equipo infectado a distancia. Con ellas, un atacante remoto se puede introducir en tu equipo para hacer cualquier tipo de tarea.

- Exploit: son códigos muy específicos que permiten aprovechar vulnerabilidades del software o hardware para hacer algún tipo de actividad malintencionada.

- Rootkit: es un programa diseñado para ocultar otros objetos o actividades dentro del sistema. De esa forma, combinado con otros malware los hacen más indetectables.

- Trojan-Banker: son troyanos bancarios dedicados a robar datos de las cuentas de la banca en línea y poder así robar dinero, transferirlo, o hacer pagos con tarjetas de crédito y débito sin el consentimiento de su propietario.

- Trojan-DDoS: usado para realizar ataques de denegación de servicios o DoS por sus siglas en inglés. Van dirigidos a servicios webs de cualquier tipo, y los sobrecargan para dejarlos fuera de servicio durante un periodo de tiempo. Eso puede producir pérdidas económicas importantes a quien lo sufre, ya que durante ese tiempo los clientes o compradores no pueden acceder a la web.

- Trojan-Downloader:puede descargar e instalar otros programas maliciosos, por lo que puede ir infectando el sistema a su antojo con otros tipos de malware con algún objetivo.

- Trojan-Dopper: usan estos troyanos para poder instalar otros tipos de malware y evitar que las herramientas de seguridad los detecten. No todos los antivirus son capaces de detectarlos.

- Trojan-FakeAV: simila la actividad de un software antivirus, pero no es tal. Pide dinero para pagar la versión premium del programa y así detectar y eliminar supuestas amenazas en tu sistema.

- Trojan-GameThief: sirve para robar información de la cuenta de usuarios que usan servicios de juego en línea o apuestas.

- Trojan-IM: roban credenciales de inicio de sesión y otras contraseñas de programas de mensajería instantánea.

- Trojan-Ransom: modifica datos del equipo para evitar que el sistema actúe normalmente, para evitar que un usuario acceda a ciertos servicios, etc.

- Trojan-SMS: envían mensajes de SMS a dispositivos móviles para cobrarles tarifas premium de datos.

- Trojan-Spy: espía sistemas, haciendo seguimiento de datos, keylogger para detectar las pulsaciones de teclado que haces (contraseñas que introduces), capturas de pantalla, listas de apps que estás ejecutando, etc.

- Trojan-Mailfinder: para recolectar direcciones de correo de las agendas de la víctima, probablemente para usarlas en campañas de phishing o Spam.

- Otros.

Detectar e identificar un troyano: ¿Cómo hacerlo?

Para poder eliminar troyanos de tu ordenador, primero es clave que sepas detectarlos, así como identificarlos. La mejor manera para poder detectar un troyano instalado en tu ordenador es través del análisis de éste mediante un buen antivirus, de este modo podrás detectarlo y eliminarlo.

Si deseas asegurarte de que no se escapa ningún troyano, siempre puedes hacer uso de un segundo antivirus. Los troyanos que puedes encontrarte con mayor facilidad son los citados a continuación:

- Cryptolocker: Se trata de uno de los troyanos más populares que existen y destaca por contar con unas características similares al Ransomware. Se encarga de encriptar los datos del usuario, pidiendo un rescate para poder volver acceder a los mismos.

- ZeroAccess: Otro de los troyanos más populares es ZeroAccess, un malware que roba la información y datos personales de los usuarios. Se pueden encontrar multitud de versiones de este troyano.

- Pandora: Se trata de otro de los troyanos más extendidos y utilizados por los ciberdelincuentes. Su principal misión es destruir el dispositivo, eliminando los documentos, programas y archivos del ordenador infectado, además de enlentecer la conexión de éste.

- Carberp: diseñado para robar información confidencial del usuario, como las credenciales bancarias o los accesos a varios servicios web. Es simple y directo, pero bastante dañino. El único elemento complejo de este código malicioso es el rootkit que permite pasar desapercibido dentro del ordenador de la víctima.

- Citadel: otro malware de tipo troyano que se popularizó mucho tras 2011. Se expandió a nivel internacional y causó bastantes problemas en sistemas de Microsoft, incluso robando datos muy sensibles.

- SpyEye: su propio nombre te da una idea de lo que hace, es un código espía datos del usuario, y que combinado con una gran botnet junto con Zeus, ha conseguido conseguir muchos datos bancarios de las víctimas.

- Zeus: es un troyano muy conocido del que se publicó su código fuente. Se caracteriza por su eficacia y precisión. Desde que se difundió su código fuente en 2011 ha servido como base para muchos otros troyanos actuales. Es uno de los más temidos por las agencias gubernamentales, bancos, y otras instituciones públicas.