En concreto, Pharma Hack es un malware que infecta los blogs y cuyos efectos son los siguientes:

Primeramente, se hospeda en la web sin que su administrador se percate de nada, e instala de manera invisible links que redirigen a sites de venta de productos farmacéuticos, concretamente comprimidos para la disfunción eréctil como viagra o cialis. Asimismo, en las últimas semanas están proliferando enlaces que redireccionan a páginas de contenido para adultos.

Para continuar, el virus además de instalarse de forma transparente, ejecuta sus acciones de la misma manera para evitar ser detectado. Cuando se visita el blog no se aprecia ninguna anomalía, pero cuando los motores de búsqueda rastrean el lugar para indexar las páginas aparecen los links.

La herramienta de Google para webmasters envía comunicados con avisos sobre esta intrusión y de no corregirlo pondrá el blog en cuarentena bajo la advertencia ‘Este sitio puede haber sido modificado por terceros’.

Posts relacionados

De pronto, navegando por Internet, un día nos aparece una pantalla con el escudo de la Policía Nacional o de la Guardia Civil en la que se nos advierten que se ha detectado “actividad ilegal”. Debajo, el logotipo del Ministerio del Interior y un cuadro donde nos indica que nuestro número IP (número que nos identifica en Internet) ha sido bloqueado, al igual que nuestro ordenador. En otros casos el mensaje nos llega por correo electrónico, pero la solución propuesta es siempre la misma. Mediante el pago de solo 100 euros nos podemos olvidar del asunto.

En este momento nos acordamos que teníamos una foto de nuestro hijo en la playa y quizás otra del perro, en el disco duro… en cuanto a lo del terrorismo quizás nos venga a la mente ese petardo que tiramos por la ventana en fin de año en un arrebato de “viva la virgen”. No hagan caso. Los cuerpos de seguridad del Estado no cobran por hacer arreglos con delitos de ese tipo, ni de ningún otro. La propia Policía aclara que “en ningún caso solicita el pago de multas por internet”.

Según la Policía Nacional estamos ante “una campaña de envío masivo de spam” cuyo objetivo es hacerse con el control del ordenador para, una vez bloqueado, tratar de obtener un beneficio económico. Vamos, una estafa; y aunque les pueda parecer mentira, tanto a través de algunos foros, como por fuentes policiales sabemos que algunas personas han pagado. De hecho algunos internautas se han acercado a la comisaría más cercana con el recibo de pago.

La Dirección General de la Policía ha colgado un comunicado en su página web explicando que la “Brigada de Investigación Tecnológica de la Policía Nacional ha recibido recientemente un importante número de consultas y varias denuncias sobre un correo electrónico con contenido malicioso”. En esta misma web hay una serie de recomendaciones para poder solucionar el problema y un enlace a un programa gratuito que nos desbloqueará nuestro ordenador.

Fuente: Diario de Granada

Posts relacionados

El sitio de WikiLeaks ha estado inoperable de manera intermitente a lo largo de la semana pasada. Un nuevo grupo de hackers autodenominado AntiLeaks ha realizado diversos ataques virtuales contra WikiLeaks de modo que han logrado alterar el funcionamiento de su sitio de Internet.

El ataque alcanza los 10 Gbits/s y usa un sistema más complejo que el paquete estándar UDP o ICMP. El rango de direcciones IP indica que han estado participando miles de ordenadores.

Se trata de ataques distribuidos de negación de servicio (DDoS) dirigidos a la fundación WikiLeaks.org y también a la página de donaciones que administra la organización francesa Defense Fund Net Neutrality (DFNN).

Por la fecha en que se han producido los ataques, WikiLeaks cree que podrían estar relacionados con los juegos olímpicos, con la publicación de documentos sobre Stratfor y Siria o con otros documentos que estaban en la lista de espera para salir a la luz.

El grupo AntiLeaks apareció en Twitter sólo hace un mes. Un usuario con el sobrenombre “Diet Pepsi”, que se atribuye el liderazgo del grupo publicó que Antileaks son “un grupo de adultos jóvenes, ciudadanos de los Estados Unidos de Norteamérica, muy preocupados por el desarrollo del caso de Julian Assange y su intento de obtener asilo en Ecuador”.

Las declaraciones de Diet Pepsi continuaron con esta afirmación: “Assange es el cabecilla de una nueva especie de terroristas. Hacemos esto como protesta por sus intentos de escapar de la justicia en Ecuador. Eso sería un catalizador para que más personas como él se levanten y tomen su lugar. No nos detendremos, y ellos no nos detendrán”.

Por su parte, WikiLeaks ha respondido a la comunidad mundial por medio de su canal oficial de Twitter: “Nadie teme a WikiLeaks en sí. Lo que temen es que veas un ejemplo de independencia” . Y ha añadido en otro tweet: “Lo que temen es que sepas cómo funciona el mundo, porque te temen a ti”.

Fuente: http://www.zonavirus.com/noticias/2012/wikileaks-sufre-un-poderoso-ataque-de-antileaks.asp

Posts relacionados

La seguridad de los hoteles de todo el mundo ha sido puesta a prueba. El hacker revelado en la gran conferencia Black Hat celebrada en Las Vegas que puede abrir cualquier cerradura ayudado únicamente de una ganzúa electrónica.

“Cody” Willian Brocius, que así se llama el hacker, llegó afirmar ante su audiencia: “Es como dejar la llave bajo el felpudo”. La razón es que muchas cerraduras almacenan una copia del código magnético, el que queda disponible mediante el edificio de suministro eléctrico, para quienes tengan el equipo de lectura necesario.

Esta noticia llamó la atención de la revista Forbes quien puso a disposición del hacker las puertas de un hotel de Nueva York. Pero Brocius solo pudo abrir una de cada tres puertas. ¿Todo había sido un bulo para obtener notoriedad? Para nada.

Según Brocius es simplemente una cuestión de coordinación. Es necesario localizar una ventana de tiempo de pocos segundos para poder vulnerar el cerrojo. Si falla, la puerta no se abrirá.

El método funciona, pero sobre todo, si una de cada tres cerraduras puede abrirse es que algo falla en la seguridad de los hoteles. La trascendencia de tal hallazgo ha hecho mucho daño en el sector de las empresas de seguridad electrónica afectando muy especialmente a alguna marca que evitaremos mencionar.

Para rematar la cuestión, el hacker afirma que las cerraduras también se pueden abrir cuando se agota su batería interna. Es simple: la ganzúa electrónica proporciona electricidad a la cerradura a la vez que lee el código magnético.

Un chico de 24 años ha puesto en evidencia a las empresas y los hoteles de todo el mundo. ¿Cómo conseguir garantizar al 100% la seguridad de sus clientes?

Noticia publicada en http://www.zonavirus.com/noticias/2012/hacker-revela-vulnerabilidad-en-cerraduras-de-habitaciones-de-hotel

Posts relacionados

Una amenaza de seguridad informática ha mantenido al mundo en vilo durante casi dos semanas, hasta que finalmente el pasado 9 de julio todo transcurrió con normalidad y los desarrolladores del temido virus conocido como DNS Changer no consiguieron su propósito de producir una caída masiva de las conexiones a Internet a escala mundial.

La causa del pánico que comenzó a cundir hace algunos días entre los usuarios de la red viene dada por la decisión de las autoridades estadounidenses de desconectar el dispositivo de protección de los equipos ya infectados, a pesar de las recomendaciones de varios expertos que advertían, probablemente de manera exagerada, de la peligrosidad que conllevaba el permitir que dichos equipos navegasen libremente por Internet.

La madrugada del domingo 8 al lunes 9 fue larga y tensa para los voluntarios del Grupo de Trabajo de DNS Changer, informáticos profesionales que se asociaron para prevenir un contagio a nivel internacional y realizar las primeras operaciones de control de daños en caso de que la pandemia informática se hubiese consumado.

Sin embargo, la temida catástrofe cibernética quedó finalmente en una simple anécdota que algunos relatarán como el día más próximo al Apocalipsis informático. La alerta se había disparado hace tiempo y los más de 200.000 equipos infectados, 42.000 de los cuales se encontraban en Estados Unidos, no pudieron acceder a la red sin primero ser analizados por el sistema de protección.

Dicho dispositivo de seguridad, como medida preventiva, realizaba una copia de seguridad de los discos duros para posteriormente permitir el acceso a Internet mediante un servidor provisional seguro. Este sistema permitió que fuesen muy pocos los usuarios que vieran totalmente restringido su acceso a la red mientras la alerta estuvo vigente.

Una vez que todo parecía estar bajo control, las autoridades decidieron que era seguro deshabilitar la red de protección. Entre otras cosas, porque seis de las siete personas responsables de la amenaza fueron detenidas por la Interpol en Estonia, mientras que el último de ellos, residente en Rusia, se encuentra todavía fugado de la justicia.

El Gobierno de Estonia ha procedido inmediatamente a la extradición de los ciberdelincuentes, quienes serán juzgados por los tribunales de los Estados Unidos de América por delitos de fraude informático.

Posts relacionados

Sasser (2004)

La historia de este virus comienza cuando un joven alemán decidió celebrar su 18 cumpleaños por todo lo alto propagando este poderoso virus, el cual llegó a afectar al sistema de comunicaciones vía satélite de Francia, dando lugar a la cancelación de numerosos vuelos de varias compañías aéreas de primer nivel y causando unos daños que en su día se estimaron en torno a los 10 millones de dólares.

La particularidad de este código malicioso es que no requería de los usuarios para difundirse, ya que Sasser se replicaba automáticamente cada vez que se topaba con un sistema operativo Windows 2000 o XP que no había sido convenientemente actualizado.

MyDoom (2004)

Muchos usuarios de Internet recordarán todavía con angustia la fecha del 26 de enero de 2004, cuando el virus MyDoom consiguió ralentizar el rendimiento de la red en un 10 por ciento y el tiempo de carga de las páginas en un 50 por ciento.

Este virus, que estaba programado para autodestruirse el 12 de febrero del mismo año, se propagó por millones de ordenadores a través del correo electrónico y las carpetas compartidas de los usuarios de la red Kazaa.

Bagle(2004)

Desde que comenzase su andadura en la red, el virus Bagle y sus más de 100 variantes han producido más de diez millones de dólares en daños. Ese poderoso gusano sigue utilizando hoy en día un mecanismo tradicional de propagación, basado en la transmisión de archivos infectados a través del correo electrónico.

La peligrosidad de Bagle radica en que cuando el código malicioso penetra en el sistema, éste abre automáticamente un puerto TCP que puede ser utilizado por los hackers de manera remota para acceder a la información personal del usuario.

Sobig.F (2003)

El verano de 2003 es recordado por muchos profesionales de la informática como uno de los peores meses en materia de seguridad. El Sobig.F, variante más destructiva del gusano Sobig, fue liberado el 19 de agosto de 2003 logrando replicarse más de un millón de veces en las primeras 24 horas.

La compañía Microsoft llegó a ofrecer en su día un recompensa de 250.000 dólares a quien identificase al pirata que había escrito el código malicioso. Cantidad que se queda pequeña en comparación con los más de 5 billones de dólares en pérdidas que Sobig.F provocó entre las empresas de todo el mundo. El fatídico éxito de este virus radicó en que se transmitía automáticamente después de su activación, la cual se producía al abrir los archivos ‘pplication.pif’ y ‘thank_you.pif’, que se encontraban adjuntos en un correo electrónico.

Blaster (2003)

También durante el verano de 2003 tuvo lugar la propagación del virus Blaster que, en tan solo dos días, logró infectar a millones de usuarios. El código malicioso se transmitía gracias a una vulnerabilidad del sistema operativo Windows 2000 y XP. Al activarse, se abría un cuadro de diálogo en la pantalla del ordenador que avisaba sobre el apagado inminente del equipo.

ILOVEYOU (2000)

Este famoso virus camuflado como una carta de amor ha sido probablemente el que más difusión mediática ha tenido en la historia de Internet. Este potente gusano diseñado como un script de Visual Basic, se sirvió del astuto e irresistible asunto del correo electrónico para propagarse por los ordenadores de todo el mundo.

Este virus dejó más de 10 billones de dólares en empresas de todo el mundo, quedando su creador en libertad sin cargos por carecer su país, Filipinas, de una legislación sobre delitos informáticos.

Melissa (1999)

Probablemente el virus Melissa fue el primero de los grandes códigos maliciosos en propagarse a escala mundial, afectando según las estimaciones a un 20 por ciento de los ordenadores de todo el mundo y llegando a figurar en la portada de varios medios de comunicación internacionales.

El creador de este código malicioso diseñó una estrategia de difusión que se valía de Microsoft Outlook, reenviándose automáticamente a 50 de los contactos que figuraban en la lista del usuario. Melissa supuso un tremendo quebradero de cabeza para los ingenieros informáticos encargados de su erradicación y supuso más de 500 millones de dólares en daños.

Posts relacionados

La reciente aparición de WhatsApp Sniffer para dispositivos Android ha puesto en jaque la seguridad de la información que de manera masiva se transmite día a día entre los usuarios. Esta nueva aplicación maliciosa aprovecha las flaquezas de WhatsApp para obtener todos los mensajes enviados por los usuarios que se encuentran conectados a una misma red WI-Fi. A través de WhatsApp Sniffer, los hackers pueden disponer de la información no cifrada de los mensajes, de manera que es recomendable que los usuarios se abstengan de utilizar esta aplicación de mensajería en redes Wi-Fi no seguras, por lo menos hasta que los desarrolladores de WhatsApp implanten un sistema de codificación para los mensajes.

Sin embargo, este no es el primer caso en el que los piratas se valen del sniffing o análisis de tráfico en red para apoderarse de información privada. Ya en 2010 se diseñó una extensión para Firefox, conocida como Firesheep, que permitía el acceso a los nombres de usuario y contraseñas de las personas conectadas a una misma red Wi-Fi que intentasen iniciar sesión en Facebook, Twitter y Google+. Desde entonces, los desarrolladores de estas redes sociales diseñaron un método cifrado para manejar de forma segura los datos personales de los usuarios.

Hay que señalar que las únicas herramientas que necesitan los hackers para acceder a la información cifrada de los smartphones conectados a una Wi-Fi no segura, son la simple instalación de una aplicación Android sometida a un proceso de rooting o la de una sencilla extensión de Firefox. Todo lo que tendrá que hacer el ciberdelincuente a partir de ese momento será conectarse a la red Wi-Fi no segura, o vulnerar la seguridad de una red protegida mediante algún protocolo de autenticación WEp o WPA, y automáticamente podrá ejecutar un análisis de tráfico que le permita acceder a toda la información no cifrada del resto de usuarios conectados a la red.

Posts relacionados

La piratería está a la orden del día, la mayor parte de los cibernautas de entre 15 y 35 años descargan música, películas, series o libros de fuentes que permiten la difusión de contenidos con derechos de autor de forma gratuita. Hace unos meses conocimos la noticia del cierre de Megaupload, una de las principales plataformas a través de las cuales se producía este tipo de piratería. Los hackers utilizan estos hechos para aprovecharse y han desarrollado este falso virus con el único objetivo de conseguir el dinero de los usuarios.

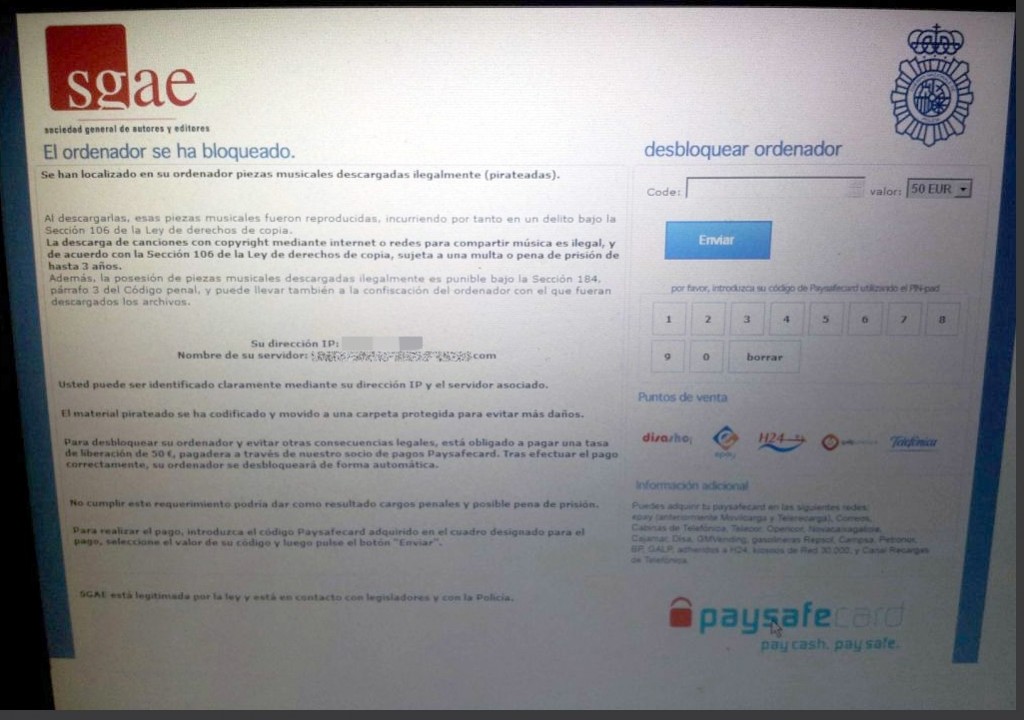

Así, el banner que aparece en nuestras pantallas está muy bien pensado para lograr su objetivo, en él pueden verse las leyes que se aplican contra la piratería y, justo debajo, un aviso: “Para desbloquear su ordenador y evitar otras consecuencias legales, está obligado a pagar una tasa de liberación de 50 €, pagadera a través de nuestro socio de pagos Paysafecard. Tras efectuar su pago correctamente, su ordenador se desbloqueará de forma automática.” Y añade que “No cumplir este requerimiento podría dar como resultado cargos penales y posible pena de prisión. SGAE está legitimada por la Ley y está en contacto con legisladores y con la Policía.”

Posts relacionados

Los distintos ataques roban estas identidades de facebook, MySpace y Skype (en este caso, mas problemático, ya que Skype puede tener asociadas cuentas y tarjetas de crédito para el pago por llamadas a traves de internet) para después venderselas entre organizaciones criminales, que organizan esta serie de ataques para enviar virus entre usuarios. Asi se adquieren las identidades:

- Envío de un falso enlace a un video o una fotografia

- Se descarga un software que hace que la máquina quede infectada con spyware o similares que captura las pulsaciones de teclado

- Se recoge todo lo que se teclea y reenvia todas ellas al criminal que atacó, con lo que se puede empezar de nuevo el proceso.