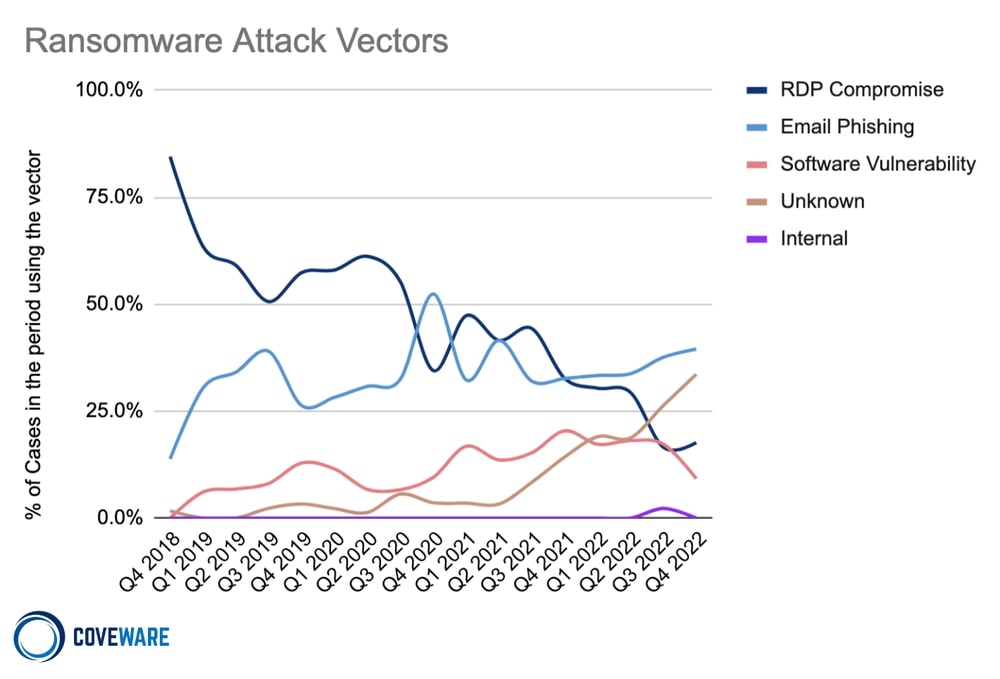

Hoy vamos a hablar sobre los principales métodos de ataque que los ciberdelincuentes llevan a cabo a través de ransomware. En la actualidad, el ransomware se ha convertido en una de las amenazas más preocupantes para empresas y usuarios particulares, ya que puede causar graves daños económicos y de privacidad. Es importante conocer los vectores de ataque más comunes utilizados por los ciberdelincuentes para estar preparados y evitar caer en sus trampas.

En este artículo, analizaremos los principales métodos de ataque del ransomware, desde los correos electrónicos de phishing hasta las vulnerabilidades en software desactualizado. Todo basándonos en el último informe de Coveware.

Estas son las técnicas de ‘ransomware’ más utilizadas por los atacantes

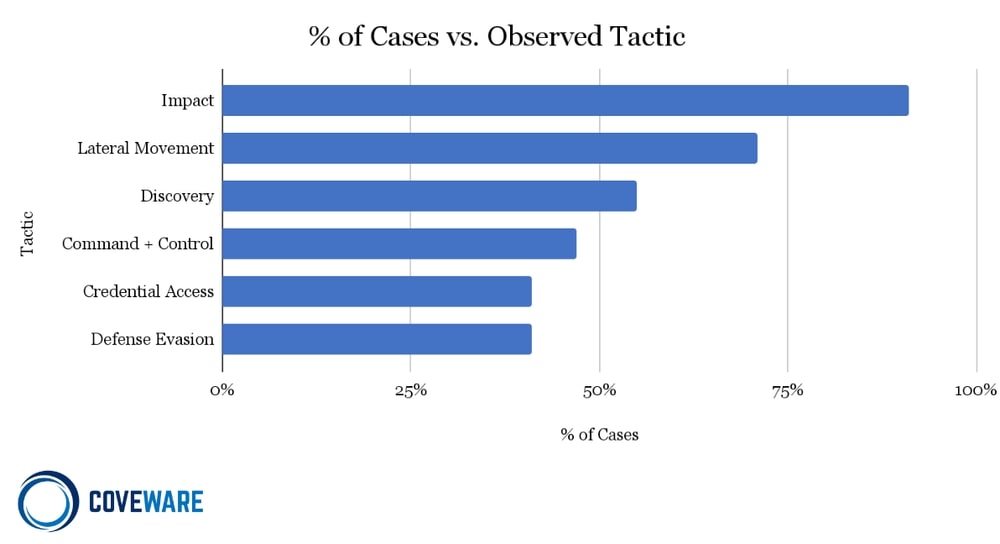

Impacto directo en el sistema

Cuando hablamos de técnicas de impacto nos referimos a las que tienen como objetivo interrumpir cualquier tipo de proceso u operación en los equipos de forma directa, como puede ser la destrucción o manipulación de datos.

| Cifrado de archivos | Forma más común. En Protégeme te contamos cómo recuperar archivos cifrados por ransomware |

| Detención del sevicio | Deshabilitan los servicios relacionados con la detección o la replicación de copias de seguridad |

| Destrucción de datos | Mediante el uso de SDelete o CCleaner |

| Secuestro de recursos | Es muy común encontrar software de minería de criptomonedas en los entornos de las empresas afectadas |

Movimiento Lateral

Otros métodos de ataque de ransomware son los llamados de Movimiento lateral. Las dos formas más observadas son:

| A través del acceso remoto | Usando VNC (como TightVNC) para permitir el acceso remoto o bien SMB/Windows Admin Shares |

| Saltando de un punto o dispositivo a otro | Con herramientas tipo PSexec infectan malware de forma masiva en varios equipos |

Descubriendo la red interna de su objetivo

Muchos responsables de estas amenazas utilizan técnicas de descubrimiento para conocer más a fondo la red interna de un objetivo. Estas técnicas les ayudan a navegar por la red para lograr sus objetivos.

| Escaneo de IP’s | Para identificar qué hosts de red están disponibles |

| Verificando procesos | Con Process Explorer o Process Hacker, que permiten a los atacantes verificar los procesos activos y matarlos |

| Identificando el nombre de usuario de un sistema | Con el uso del comando ‘whoami’ |

| Recopilando información del dominio | Con scripts personalizados o herramientas como AdFind para moverse lateralmente |

| Descifrando conexiones de redes del sistema | Con herramientas tipo Bloodhound |

| Información del sistema | Generalmente implica el uso de PSinfo, que proporciona información como la construcción del kernel, el propietario y la capacidad del procesador |

| Información de la cuenta | Los atacantes usan Sharphound para recopilar información de dominio. |

Tomar el control absoluto de forma remota

Consiste en técnicas que los atacantes pueden usar para comunicarse con sistemas bajo su control dentro de una red víctima, intentando imitar el tráfico normal esperado para evitar ser detectados.

| Software de acceso remoto | Las herramientas comunes actualmente son AnyDesk, TeamViewer, LogMeIn y TightVNC |

| Herramientas de acceso | Instalando herramientas externas en el punto final de acceso para proliferar aún más su movimiento dentro de una red |

| Proxy | Dirigir el tráfico de la red a un servidor intermediario para evitar conexiones directas a la infraestructura de comando y control del actor de amenazas. |

Acceso con credenciales

Las técnicas de Acceso con Credenciales involucran robo o acceso malicioso y control de credenciales como nombres de cuenta y contraseñas. Las técnicas utilizadas para obtener credenciales incluyen el registro de teclas o el volcado de credenciales.

| Fuerza bruta | Ejecutando scripts o programas que intentarán acceder a la autenticación probando millones de combinaciones de nombre de usuario y contraseña hasta que una funcione |

| Obteniendo usuario y contraseña del sistema operativo | La herramienta más popular utilizada por los atacantes es Mimikatz, independientemente del grupo con el que puedan estar asociados |

¿Cómo evitan los atacantes ser detectados?

Los atacantes utilizan técnicas para evitar ser detectados durante sus actos. Las más utilizadas son la desinstalación/desactivación del software de seguridad o la ofuscación/cifrado de datos y secuencias de comandos.

Los atacantes también aprovechan y abusan de los procesos confiables para ocultar y enmascarar su malware.

| Eliminación del indicador en el host | El registro de eventos del sistema es útil para identificar las instalaciones de servicios, por lo que si se borra, se puede perder la evidencia de cualquier herramienta que se esté utilizando o de la detención de los servicios |

| Inyección de proceso | Cuando un actor inyecta su malware en un proceso legítimo de Windows para tratar de evitar la detección |

| Impair Defenses | Desinstalación o eliminación del antivirus |

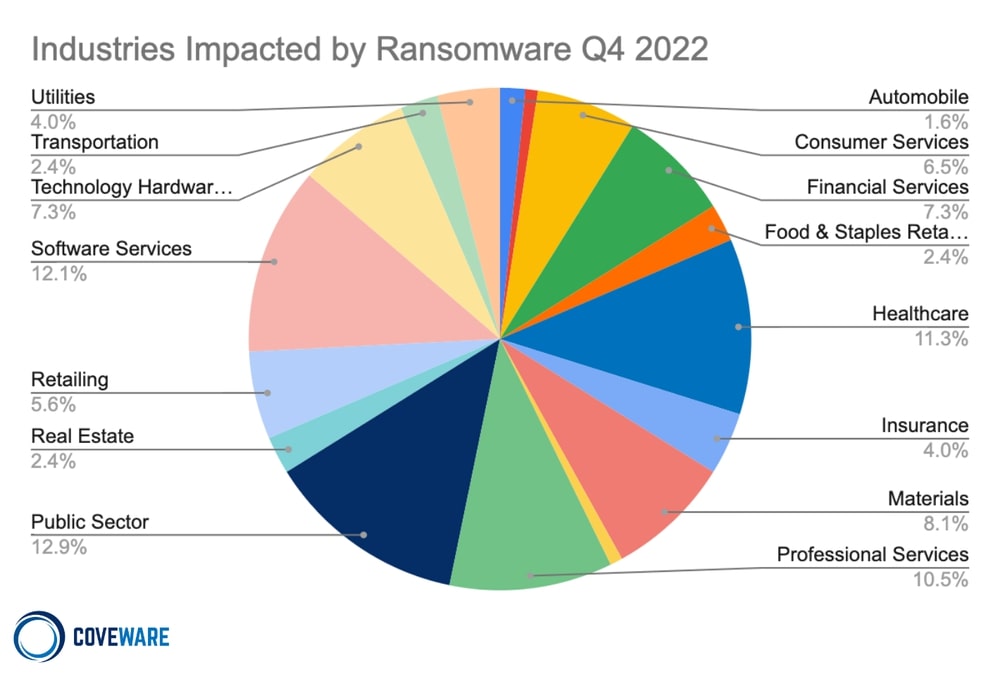

Sectores más afectados por el ataque de ransomware actualmente

Según el informe publicado por Coveware, existe una rotación notable en cuanto a los sectores más afectados por ransomware.

El sector de Servicios Profesionales (pequeños bufetes de abogados o servicios financieros), ha sido históricamente la más afectada. Principalmente, por el volumen total de firmas de servicios profesionales y la proporción de estas que son realmente vulnerables.

Históricamente, las empresas de servicios profesionales han compuesto ~20% de los ataques. Sin embargo, el informe muestra que esa presentación se redujo al 10%. Se atribuye el cambio a los atacantes que apuntan a empresas medianas un poco más grandes donde la probabilidad de un gran rescate es mayor, en comparación con una empresa de servicios profesionales muy pequeña.